U ovom članku objasniću kako izbeći dobijanje virusa, gubljenje podataka sa računara, ili novca sa računa zbog neopreznog otvaranja e-mejla. Već sam pisao o bezbednim navikama pri korištenju računara, ali mislim da mejlovi zaslužuju detaljnije objašnjenje.

Sadržaj:

- Uvod, ili: ovo vam se zaista može desiti

1.1. Razbijanje sigurnosti servera lokalne kompanije

1.2. Analiza verovatnog uzroka razbijanja bezbednosti - Bezbedno rukovanje mejlovima

2.1. Zdravorazumska provera činjenica (logička provera)

2.2. Tehnička provera ispravnosti dobijenog mejla

2.3. Šta ako mejl prolazi logičku, ali ne prolazi tehničku proveru? - Zaključak i moje lično mišljenje

1. Uvod, ili: ovo vam se zaista može desiti

Uvod je poduži (s razlogom), ako želite možete odmah preskočiti na 2. poglavlje. Suština je u tome da mnogi ljudi znaju kako i šta bi trebalo, ali računaju da se to sve dešava nekom drugom. Iz mog višedecenijskog iskustva u IT-u, to se dešava mnogima, svakodnevno. Propusti u bezbednosti računara, rukovanja mejlovima, ili pravljenju bekapa, obiju se o glavu pre, ili kasnije. Ne znam prođe li nedelju dana da ne čujem “Jaaao, pa kako ću sad vratiti podatke, to mi je važno?!”

1.1. Razbijanje sigurnosti servera lokalne kompanije

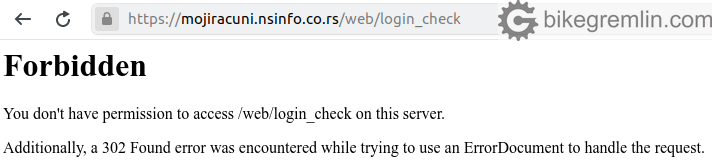

Ono što me je navelo na pisanje članka je skorašnja situacija koja se desila sa sajtom i bazom preduzeća Informatika iz Novog Sada. Oni čuvaju podatke građana, sa podacima stanova i kuća, plaćenim i neplaćenim računima itd. Nakon logovanja da proverim račune, ovo sam video:

Slika 1

1.2. Analiza verovatnog uzroka razbijanja bezbednosti

Pošto ne pratim vesti (i nemam TV), Guglao sam da vidim o čemu se radi, ima li nekih objava, nakon što sam potvrdio da problem nije do mene i moje konekcije (utvrđivanje uzroka problema pri konekciji na sajt). Tada sam došao do ovog članka sa lokalnog portala. Pročitao sam članak i shvatio da problem nije rešen za oko 24 časa (oko 48 sati u vreme pisanja ovog članka), a reč je o ozbiljnoj (po broju podataka) kompaniji za obradu podataka građana.

Napomena: da ne bude zabune, nemam nikakve veze sa ovim (najverovatnije) krivičnim delom, niti sa (pretpostavljam) tekućom istragom. Sve informacije date ovde su “koliko ja mogu zaključiti”, na osnovu javno dostupnih informacija (bez ikakvih insajderskih podataka).

Ponudiću sada, u čisto edukativne svrhe, svoj prevod “zvaničnog članka” na “prost srpski jezik”, uz stavljanje originalnog teksta u kurzivu:

- “Reč je o napadu hakera, najverovatnije iz inostranstva” – znači: “Nemamo pojma ko nas je, zašto i odakle hakovao”.

- “Kako nezvanično saznajemo, hakerski napad prijavljen je danas policiji i odeljenju za visokotehnološki kriminal” – “Ovo treba da umiri građane, da će policija sve rešiti, kad već mi ne možemo, a i moramo se pokriti”.

- “Reč je o novom tipu ‘ransomware’ virusa koji napada antivirusnu zaštitu i ‘backup’ sisteme i na taj način zaključava fajlove i čini ih nedostupnim” – “Nemamo čestitu firewall i antivirus zaštitu, niti bezbedne bekape na udaljenoj lokaciji”.

- “Ne treba da postoji bojazan od zloupotrebe ličnih podataka građana zbog hakerskog napada, zato što se baza podataka čuva na drugoj platformi” – “Ako uzmete u obzir gore navedene izjave, kao i činjenicu da već danima nismo vratili sistem u pogon, jasno vam je da ne treba da brinete – jer vam to ništa ne pomaže”.

Kako se može dogoditi ovakav napad? Postoji bezbroj načina, a i stalno se pronalaze novi. 100% bezbedan sistem je neupotrebljiv, po definiciji. Drugim rečima, svaki sajt, server, ili baza će biti hakovani, pre ili kasnije. Suština je da se imaju pouzdani, sigurni i testirani bekapi, kao i da se osetljivi podaci čuvaju u kriptovanom obliku (o ovome nema reči u “zvaničnom izveštaju”), tako da budu neupotrebljivi za hakere.

Ipak, gore navedeno ne znači da ne treba uraditi ono što se može radi otežavanja posla hakerima i veće bezbednosti. Jedna od tih stvari i, po mom mišljenju, potencijalan uzrok ovog napada, je bezbedno rukovanje mejlovima, što je glavna tema ovog članka.

2. Bezbedno rukovanje mejlovima

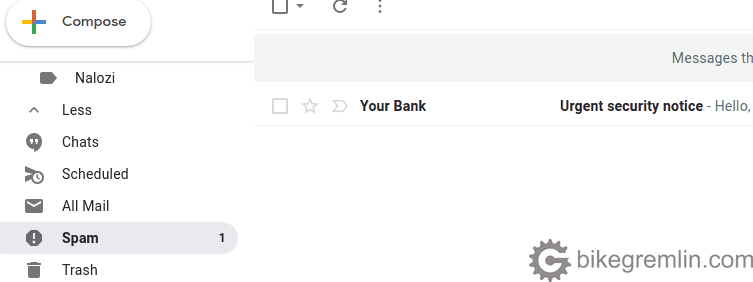

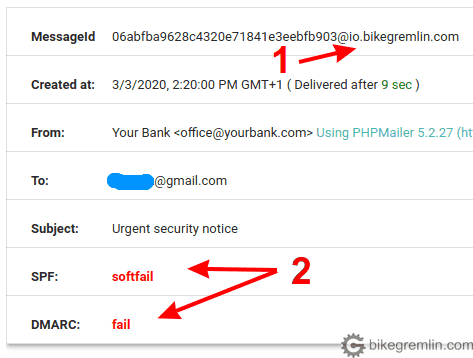

Često korišten način hakovanja je slanje lažiranih mejlova (eng. “email spoofing”). Kako to izgleda? Iz edukativnih razloga, poslao sam jedan “spoofovani” mejl na svoju adresu, predstavljajući se kao “Vaša Banka”. Evo kako to izgleda:

Slika 2

Za početak, Gmail klijent je dobro prepoznao mejl kao lažiran i smestio ga u “Spam” odeljak. To je prvi znak za brigu.

Inače, Gmail klijent ima odličan filter za spam, skener za viruse (svih primljenih i poslatih mejlova) i upozoriće u slučaju da je sa primljenim mejlom nešto sumnjivo. Kako povezati svoj mejl sa Gmail klijentom.

Ipak, desi se da mejl klijent pogrešno prepozna legitimne mejlove kao spam, što se na engleskom zove “false positive“. Tako da ćemo pružiti još jednu šansu našem lažiranom mejlu i pogledati o čemu se tu radi (nipošto ne kliktati ni na kakve linkove unutar mejla, dok sve ne proverite!).

2.1. Zdravorazumska provera činjenica (logička provera)

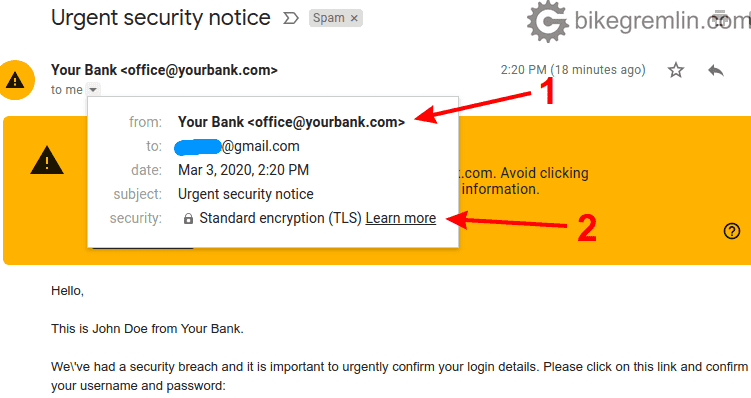

Proverite adresu pošiljaoca (1) i vidite je li korištena enkripcija (2)

Slika 3

Ako vaša banka zaista ima sajt na domenu “yourbank.com”, onda ovo deluje OK do sada (čitajte dalje). Idite na sajt banke i proverite. Ako je sajt vaše banke na, recimo, “yourbank.rs”, onda najbolje vidite s nekim iz banke, da li su počeli koristiti .com domen, ili je nešto drugo u pitanju. Ako nisu, onda je mejl verovatno lažiran.

Pri tome, hakeri su dosta maštoviti, tako da će probati i varijante “yourbank.co.rs” (ako je banka na “yourbank.rs”, ili “yourbank.com”).

Druga često korištena caka je “yourbank.kontakt-klijenata.com”, što je u stvari “yourbank” pod-domen, domena “kontakt-klijenata.com”, i nema nikakve veze sa “yourbank.com” domenom. Recimo, domen “kontakt-klijenata.com” je trenutno slobodan. Mogao bih ga registrovati odmah sada, pa napraviti pod domen “bancaintesa.kontakt-klijenata.com”. Mejl poslat sa tog domena, sa adresom tipa: “[email protected]” bi prošao sve tehničke provere (SPF, DKIM, IP), osim ove, važne, zdravorazumske provere činjenica. Za pojašnjenje domena, videti šta je to domen i poddomen. Ukratko: domen je samo ono poslednje pre ekstenzije (.com, .rs i sl.). Sve ono sa početka, odvojeno tačkom je poddomen (kao što je io.bikegremlin.com poddomen domena bikegremlin.com).

Druge bitne provere koje nemaju veze sa tehničkim delom, već sa čistim zdravim rezonovanjem su sledeće:

- Da li je vaše ime ispravno napisano u polju primaoca, ili unutar mejla?

- Da li dizajn mejla dovoljno liči na ostale mejlove od istog pošiljaoca?

- Čak i ako mejl sadrži neko “hitno obaveštenje”, udahnite duboko, smirite se, pa pročitajte ponovo i vidite da li deluje uverljivo, ili je nešto sumnjivo?

- Proverite domen pošiljaoca, kako je gore objašnjeno.

- Ako je mejl od prijatelja, ili saradnika, a sadržaj deluje čudno, moguće da je njihov računar, ili/i mejl nalog hakovan, tako da i u tom slučaju proverite telefonom, ili na drugi način, pre nego što kliknete na link u mejlu.

- Nije usko vezano za mejl, ali isto važi za svakog ko se predstavlja kao vaš prijatelj, na primer otvori Facebook nalog sa imenom i profilnom slikom vašeg prijatelja, pa vam pošalje poruku – proverite pre kliktanja na bilo koji link. Ovo važi i za hakovane prave naloge prijatelja na bilo kojoj društvenoj mreži. Ako poruka deluje iole čudno, pogotovo ako se traži da kliknete na neki link, obratite pažnju i proverite.

Ovakve vrste napada zovu se socijalni inženjering.

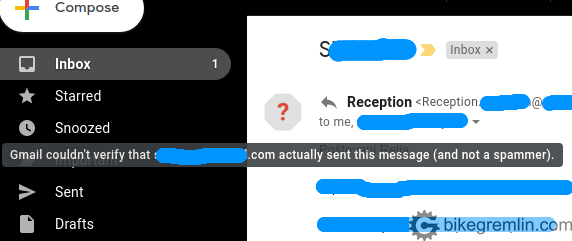

Ako se išta od ovoga ne slaže, najsigurnije je markirati mejl kao spam, obrisati ga i ne kliktati ni na kakve linkove iz mejla. Za kraj, još jedan primer mejla koji je Gmail-u sumnjiv, ovaj je obeležen malo diskretnije:

Slika 4

I ovde je procedura ista kao što je opisano iznad. Samo ako mejl prolazi ovu “logičku proveru”, vredi nastaviti sa tehničkom proverom, kako je objašnjeno u narednom poglavlju. Tek kada mejl prođe obe ove provere, može se smatrati legitimnim, a ne lažiranim.

2.2. Tehnička provera ispravnosti dobijenog mejla

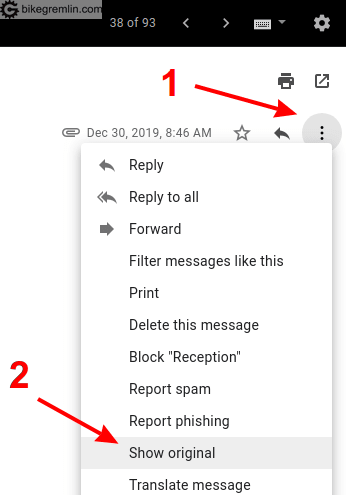

Ako i samo ako mejl prolazi gore opisanu “zdravorazumsku” proveru, treba proveriti dalje i sa tehničke strane (u protivnom može biti reč o dobro falsifikovanom mejlu koji prolazi tehničku proveru). Ova tehnička provera zvuči strašnije nego što jeste – prosto je. Potrebno je pogledati zaglavlje mejla. U Gmail se to radi ovako:

Kliknite na tri tačkice (1), pa na “Show original” (2)

Slika 5

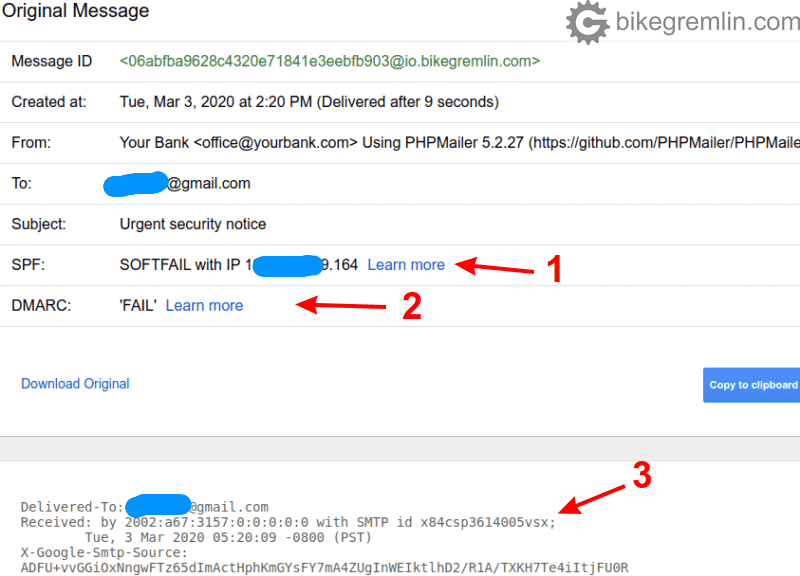

Nakon ovoga, Gmail prikazuje i zaglavlje mejla, ali na samom vrhu odmah daje rezultat svoje analize, što je praktično:

Vidite ima li nekih greškaka sa “SPF” (1), DMARC (2), ili DKIM validacijom

Ili kopirajte zaglavlje (3) u alat za analizu zaglavlja mejlova

Slika 6

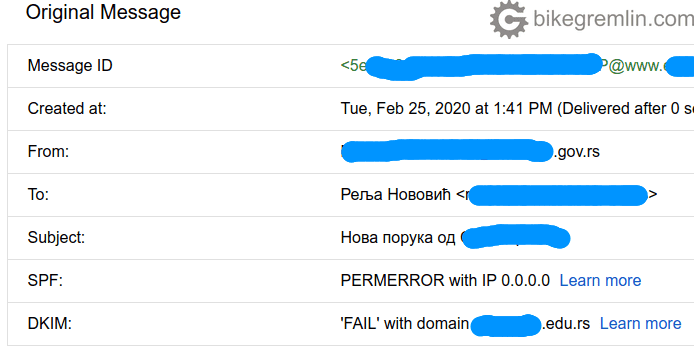

Još jedan primer mejla koji ne prolazi proveru:

Slika 7

Kod Gmail je praktično što sam odmah obavi ove provere i obavesti odmah o eventualnim problemima (prikazano na slikama 3, 4, 6 i 7). Ipak, svi mejl klijenti imaju mogućnost prikaza zaglavlja mejla. Uvek ih onda možete copy/paste u alat za proveru zaglavlja mejlova (link ka Guglovom alatu). Obično se opcije zovu “show headers”, “view source”, ili “show MIME header” (eng. “Multipurpose Internet Mail Extensions”).

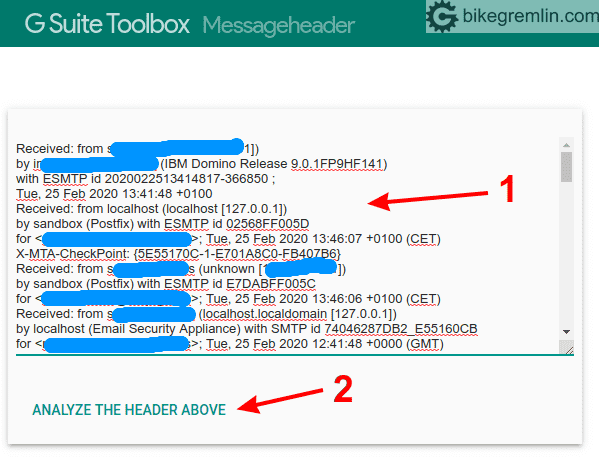

Ovako izgleda upotreba Guglovog alata za analizu zaglavlja:

Samo iskopirajte tekst zaglavlja (1) i kliknite na “Analyze the header above” (2)

Slika 8

Nisam dobro sakrio ni domen sa kojeg sam zaista slao (1), dok SPF i DMARC svakako ne prolaze validaciju (2)

Slika 9

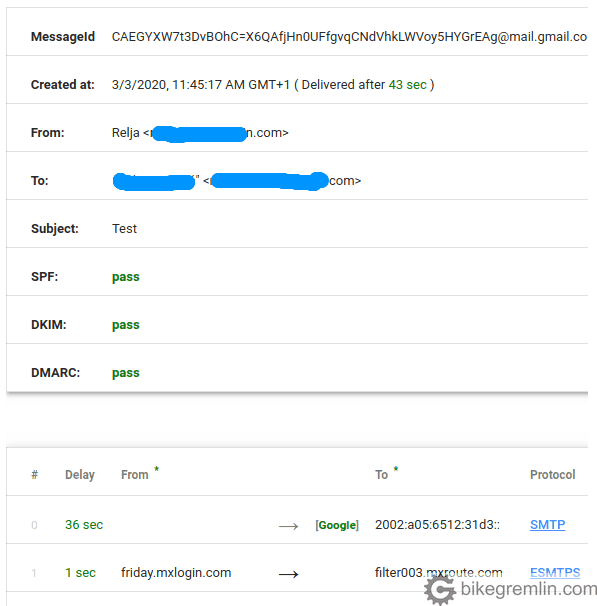

Poređenja i primera radi, evo analize zaglavlja mejla koji je dobro konfigurisan, legitiman i prolazi sve logičke i tehničke provere:

Slika 10

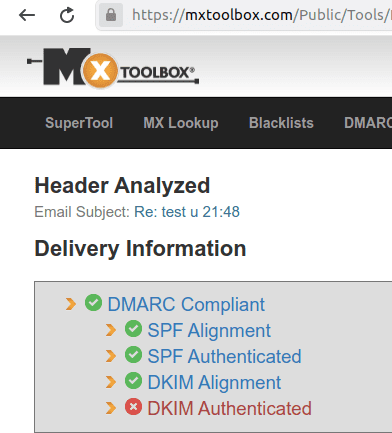

Još jedan alat kroz koji vredi analizirati zaglavlje sumnjivog mejla je MXtoolbox email header analyzer. Ovako izgleda legitiman i dobro tehnički podešen mejl:

Slika 11

Nemojte da vas zbuni crveni krst kod “DKIM Authenticated” – ako se koristi Gmail klijent za slanje, to često bude slučaj, ali bitno je da su DMARC, SPF i DKIM (tj. sva druga analizirana polja) OK.

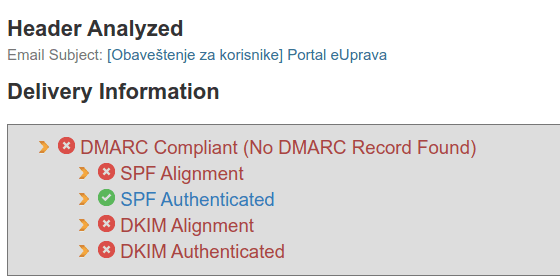

Ovako izgleda mejl koji je loše podešen i može biti spoofovan (mada ovaj konkretno nije, samo je srpska euprava loše podesila svoj mejl – što znači da je njihov mejl lakše spoofovati i zloupotrebiti, ali to nije tema ovog članka):

2.3. Šta ako mejl prolazi logičku, ali ne prolazi tehničku proveru?

Pisao sam o tome kako treba podesiti mejl domena, uključujući i DMARC polisu za blokiranje mejlova koji nisu verifikovani. Mejl podešen kao što je objašnjeno u tom linkovanom članku, tj. sa podešenim DMARC TXT DNS zapisom, trebalo bi da onemogući drugima da lažno šalju mejlove u ime domena. Takvi mejlovi bi bili blokirani od strane većine mejl servera.

Na žalost, iz mog iskustva, mnogi ljudi, uključujući i velike kompanije, kao i državne službe (čak i neke bezbednosne), zanemaruju ova bezbednosna podešavanja. Čak sam iskusio i scenario nalik ovom:

- Kompanije A i B imaju poslovnu saradnju.

- Kompanija A nema dobro podešena polja vezana za mejl u svom DNS-u.

- Spem filter kompanije B, opravdano blokira mejlove koje šalje kompanija A, pošto oni ne prolaze validaciju (iz gore pomenutog razloga).

- Mene konsultuju u vezi rešenja (kada i utvrđujem gore pomenute činjenice).

- Ukazujem na problem, i objašnjavam kako treba da glase DNS polja. Objašnjavam da i loše podešen DMARC zapis olakšava i drugima da šalju mejlove, lažno se predstavljajući kao kompanija A.

- Kompanija A traži drugo mišljenje i saznaje da se problem može prevazići tako što će kompanija B “reći” svom spem filteru da propušta sve mejlove koji dolaze od kompanije A, čak i ako ne prolaze validaciju (ovo se na eng. zove “whitelisting“, tj. stavljanje mejl adrese, ili/i pošiljaoca na belu listu spem filtera).

- Kompanije A i B se dogovaraju da primene “whitelisting” tehniku, “jer im je ovo drugo previše teško i komplikovano, probali su”?!?

- Kompanija B će sad svaki mejl koji dobije od kompanije A, makar bio i lažiran, primiti i, najverovatnije, tretirati kao legitiman. Menadžeri su zadovoljni i pos’o ide. Vremenom, možda neko otvori lažiran mejl, klikne na link u njemu koji sadrži virus, možda se kompromituju neki podaci, ili zarazi računar – ko zna?

Sad, zamislite kompanije poput onih iz priče gore, koje rade sa osetljivim podacima klijenata. Što kažu: ljudska glupost i svemir su bezgranični, mada za svemir nisam baš siguran.

U svakom slučaju: razmislite dobro ako sarađujete s kompanijom čiji mejlovi ne prolaze tehničku proveru – da li želite da im dajete bilo kakve podatke.

3. Zaključak i moje lično mišljenje

Ogroman je broj zloupotreba i problema. Teško je ostati bezbedan na Internetu. Ipak, treba uložiti razumnu količinu napora da se ljudi edukuju i zaštite – da ne budu prelak plen prevarantima.

Pravite redovne bekape. Važne podatke, pogotovo tuđe, čuvajte u kriptovanom obliku, kako ih niko ne bi mogao lako uzeti i zloupotrebiti.

Na kraju, da biste ostali bezbedni, ne morate biti “genije za računare”, dovoljno je koristiti zdrav razum i normalan oprez – kao što biste koristili i u komunikaciji uživo.